Un poco de historia - Vexus en el principio

La semana pasada, Vexus cumplió 30 años de existencia.

Y una de las primeras recuperaciones de datos que hicimos fue desde un disquete.

A principios de los años 90 no había Internet; en cambio, existía la RNP (Rede Nacional de Pesquisa), pero solo tenían acceso los institutos de investigación y agencias gubernamentales. Internet no llegó hasta mediados de la década.

La forma común de transportar archivos entre computadoras era mediante disquetes, y en aquella época los virus informáticos se propagaban fácilmente. Los virus Brain, Stoned, Vienna y Friday 13 eran bastante comunes.

No se podía acceder al disquete que recibimos porque el sector de arranque estaba dañado. La sospecha era que estaba contaminado.

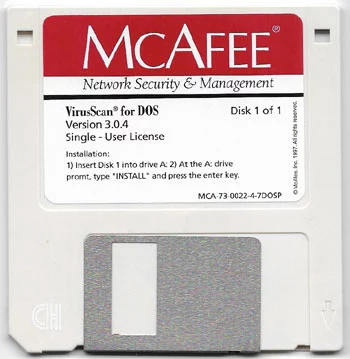

Había programas antivirus como VirusScan de John McAfee, y Norton de Peter Norton. Sin embargo, en situaciones como esta, no podían hacer nada porque algo salió mal y el sector de arranque estaba corrupto. Esto es similar a la situación actual cuando el disco duro entra en modo RAW, donde no hay acceso al sistema de archivos.

Disquete de instalación de McAfee Antivirus - 1997 - foto: Divulgación

En ese momento, en los inicios, no teníamos un hardware específico para la recuperación de datos y todo se hacía vía software.

Desarrollamos un programa en assembly para situaciones como ésta. Accedió al dispositivo y leyó los sectores elegidos. Estos sectores podrían guardarse para análisis posteriores y se podrían realizar correcciones para colocar el sector directamente en el disco. Una vez corregido el sector de arranque, se pudo acceder nuevamente al disquete y se copiaron los datos. Fue una recuperación sencilla.

¿Y el virus?

En análisis posteriores descubrimos que se trataba del virus Michelangelo.

La curiosidad de este virus es que no tenía ninguna referencia a Miguel Ángel, solo la fecha de nacimiento del artista que coincidió con la fecha de activación del virus, el 6 de marzo, cuando sobrescribió los sectores iniciales del Disco Duro.

Como era un virus de arranque, utilizaba interrupciones del BIOS para propagarse (13h – acceso al disco y 1Ah – RTC para comprobar la fecha) y no interrupciones de MS-DOS.

Recibió mucha atención en los medios, pero solo causó daños el día de su activación, el 6 de marzo, y pasó desapercibido el resto de días. En aquel momento, la gente se planteaba cambiar la fecha del ordenador del día 6 al 7 o incluso no encender el ordenador el día 6 para evitar perder datos.